3万社*1の業務課題を

サイボウズのソリューションで解決しよう

API ドキュメント、設計・開発・運用のノウハウや、イベント情報など、

エンジニアの成果を最大化する技術情報を発信しています。

*1 2024年5月時点でのkintone導入社数

TRY NOW

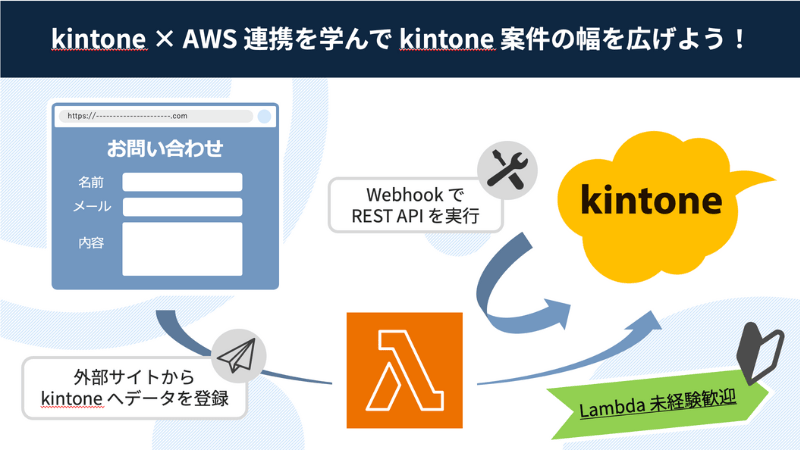

開発する

LEARNING

学ぶ

COMMUNITY